Kaspersky ha scoperto GoldenJackal, un nuovo gruppo APT attivo dal 2019 senza però un profilo pubblico e quindi rimasto ampiamente sconosciuto. Come emerge dall’analisi, questo gruppo prende solitamente di mira enti governativi e diplomatici del Medio Oriente e dell’Asia Meridionale.

Kaspersky ha iniziato il monitoraggio di GoldenJackal a metà del 2020 e ha osservato un’attività regolare, che indica un attore abile e abbastanza furtivo. La caratteristica principale di questo gruppo è un set specifico di strumenti, che mira a controllare i dispositivi delle vittime, diffondersi attraverso i sistemi utilizzando unità removibili e sottrarre determinati file, suggerendo come la sua motivazione principale sia lo spionaggio.

Come agisce GoldenJackal

Come dimostra l’indagine di Kaspersky, l’attore ha usato installer falsi di Skype e documenti Word dannosi come vettori iniziali dei propri attacchi. Il file di installazione fasullo di Skype era un file eseguibile di circa 400 MB, e si trattava di un dropper contenente due risorse: il Trojan JackalControl e un installer legittimo standalone di Skype for business. Il primo utilizzo di questo strumento risale al 2020. Un altro vettore di infezione era un documento malevolo che utilizza la tecnica di injection di modelli remoti per scaricare una pagina HTML nociva, che sfrutta la vulnerabilità Follina.

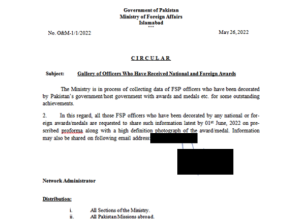

Il documento è stato denominato “Gallery of Officers Who Have Received National and Foreign Awards.docx” e sembra una circolare legittima che richiede informazioni sugli ufficiali decorati dal Governo del Pakistan. La prima descrizione della vulnerabilità Follina è stata pubblicata il 29 maggio del 2022 e questo documento sembrerebbe essere stato modificato il 1° giugno, due giorni dopo la pubblicazione, ed è stato scoperto per la prima volta il 2 giugno.

Controllo da remoto della macchina presa di mira

Il documento è stato programmato per caricare un oggetto esterno da un sito web legittimo, ma compromesso. Una volta scaricato l’oggetto, viene lanciato il file eseguibile che contiene il malware JackalControl Trojan.

JackalControl è il trojan principale e permette agli aggressori di controllare da remoto la macchina presa di mira, attraverso una serie di comandi predefiniti. Nel corso degli anni, i cyber criminali hanno distribuito diverse varianti di questo malware: alcune includono un codice per garantire la persistenza, altre sono state configurate per funzionare senza infettare il sistema. La macchina, solitamente, viene infettata da altre componenti, come uno script batch.

Il secondo strumento utilizzato dal gruppo è JackalSteal e permette di monitorare le unità USB removibili, le condivisioni da remoto e tutte le unità ottiche del sistema preso di mira. Il malware può funzionare come un processo standard o come un servizio. Poiché non può mantenere persistenza, deve essere installato da un altro componente.

Obiettivo finale: lo spionaggio

Infine, come osservato da Kaspersky, GoldenJackal usa diversi strumenti aggiuntivi in casi specifici ad esempio JackalWorm, JackalPerInfo e JackalScreenWatcher. Questo set di strumenti ha l’intento di controllare i dispositivi delle vittime, rubare le loro credenziali, fare screenshot del loro desktop e così via, con l’obiettivo finale dello spionaggio.

“GoldenJackal è un attore APT interessante, che cerca di mantenere un profilo basso. Nonostante abbia cominciato la sua attività nel giugno 2019, ha fatto in modo di restare lontano dai radar. Dal momento che possiede un set di strumenti malware avanzati, è stato piuttosto prolifico nei suoi attacchi a governi e a enti diplomatici in Medio Oriente e Asia Meridionale. Dal momento che alcuni degli impianti di malware sono ancora in fase di sviluppo, è essenziale che i team di cybersecurity facciano attenzione a ogni eventuale attacco che può essere perpetuato da questo attore. Speriamo che la nostra analisi aiuti a prevenire l’attività di GoldenJackal”, ha dichiarato Giampaolo Dedola, Senior Security Researcher Global Research and Analysis Team (GReAT) di Kaspersky.

Evitare un attacco mirato (non solo) di GoldenJackal in poche mosse

- Fornire al team SOC l’accesso alle informazioni più recenti di Threat Intelligence (TI) Kaspersky Threat Intelligence Portal è un unico punto di accesso alle informazioni sulle minacce dell’azienda, che fornisce dati e approfondimenti sugli attacchi informatici raccolti da Kaspersky in oltre 20 anni.

- Aggiornare il vostro team di cybersecurity per affrontare le ultime minacce mirate con la formazione online di Kaspersky, sviluppata dagli esperti di GReAT.

- Per il rilevamento a livello endpoint, le indagini e la tempestiva risoluzione degli incidenti, implementare soluzioni EDR come Kaspersky Endpoint Detection and Response.

- In aggiunta alla protezione endpoint, implementare una soluzione di sicurezza di livello aziendale, che rileva minacce avanzate sulla rete in fase iniziale, come Kaspersky Anti Targeted Attack Platform.

Dato che molti attacchi mirati iniziano con il phishing o altre tecniche di social engineering, è consigliabile introdurre sessioni di formazione dedicate alla sicurezza e allo sviluppo di competenze pratiche, ad esempio attraverso Kaspersky Automated Security Awareness Platform.